導入公鑰

作為用戶,也會收到別人的GPG公鑰,它們可能來自網站、電子郵件、FTP和目錄服務等,只要信任其來源,就可以將其導入自己的GPG環境,之后才可以與相應的人員進行基于GPG的各種應用。 導入公鑰的過程可以分為以下三步:

1.導入

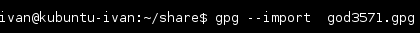

比如,Terry收到朋友god3571的公鑰文件god3571.gpg,可以使用以下命令導入文件:

2.核對“指紋”

公鑰是可以偽造的。James可以偽造一個god3571的公鑰,然后想辦法讓Terry得到。如果Terry對收到的公鑰不加驗證,那么他 發給god3571的加密郵件就可能被James解密。GPG的架構中并沒有一個PKI這樣的證書管理系統,GPG的公鑰信任是通過“Truth Web”實現的。

生成Terry公鑰的“指紋”:

3.簽名

在成功導入,并確定這個公鑰是可以相任之后,要立即對這個公鑰進行簽名。這樣,就可以驗證來自對方郵件的真實性了。

對公鑰進行簽名可以使用如下命令:

檢查對方郵件,比如god3571的簽名:

作為用戶,也會收到別人的GPG公鑰,它們可能來自網站、電子郵件、FTP和目錄服務等,只要信任其來源,就可以將其導入自己的GPG環境,之后才可以與相應的人員進行基于GPG的各種應用。 導入公鑰的過程可以分為以下三步:

1.導入

比如,Terry收到朋友god3571的公鑰文件god3571.gpg,可以使用以下命令導入文件:

2.核對“指紋”

公鑰是可以偽造的。James可以偽造一個god3571的公鑰,然后想辦法讓Terry得到。如果Terry對收到的公鑰不加驗證,那么他 發給god3571的加密郵件就可能被James解密。GPG的架構中并沒有一個PKI這樣的證書管理系統,GPG的公鑰信任是通過“Truth Web”實現的。

生成Terry公鑰的“指紋”:

#gpg --fingerprint terry@mykms.org

pub 1024D/7234E374 2004-09-10 Terry

Yu (for test) <terry@mykms.org>

Key fingerprint = A58F D71A 28BA

499D 805B 588E 82FB CD0F 7234 E374

sub 2048g/4907EA0A 2004-09-10 [expires: 2005-09-10]

3.簽名

在成功導入,并確定這個公鑰是可以相任之后,要立即對這個公鑰進行簽名。這樣,就可以驗證來自對方郵件的真實性了。

對公鑰進行簽名可以使用如下命令:

#gpg --sign-key god3571@hotmail.com

或者

#gpg --edit-key name

#command > sign

檢查對方郵件,比如god3571的簽名:

#gpg --check-sigs god3571@hotmail.com現在,有了god3571簽名的公鑰,通過這個公鑰就可以和god3571進行非對稱加密通信了。