Apk文件破解可見(jiàn)源碼

1. 獲取apk的 資源 圖片

直接用 WinRAR打開(kāi),res/drawable直接拖拽出來(lái)即可。

2.獲取xml文件信息

雖然能用WinRAR看到里面的xml文件,但是xml是經(jīng)過(guò)優(yōu)化的,無(wú)法直接查看,需要使用apktool 工具 , 下載 地址: https://code.google.com/p/android-apktool/ 。

下載 apktool-1.3.1.tar.bz2和apktool-install-windows-2.2_r01-2.tar.bz2解壓到同一個(gè)目錄, 然后把待破解的apk文件拷貝到同一目錄,DOS在cmd下進(jìn)入apktool所在路徑,然后輸入apktool d "XXX1" "XXX2",XXX1指的是你要反編譯的apk文件,XXX2指的是反編譯后文件存放的路徑,

如:apktool d "C:/taobao.apk" "C:/taobao"

3 .反 編譯 dex獲取 Java 源代碼

Apktool工具只能反編譯成smali的中間代碼文件,這里需要借助另外一個(gè) 開(kāi)源 工具:dex2jar,下載地址: http://code.google.com/p/dex2jar/ 。這個(gè)工具不能直接翻譯成java文件,但是可以把dex文件轉(zhuǎn)換成jar文件,然后可以通過(guò) jad工具把jar文件反編譯成Java源文件,jd-gui下載地址: http://java.decompiler.free.fr/jd-gui/downloads/jd-gui-0.3.3.windows.zip 。

詳細(xì)步驟:

解壓apk文件,直接拖拽(rar解壓軟件),找到classes.dex文件

在cmd下進(jìn)入dex2jar.bat所在路徑,

然后輸入“dex2jar.bat XXX”,XXX指的是你要反編譯的apk中的classes.dex文件所在路徑及名稱(chēng)(classes上面解壓得到),

如:dex2jar.bat D:/classes.dex;

這樣會(huì)生成一個(gè) classes.dex.dex2jar.jar文件,然后用jd-gui工具將jar文件反編譯成java文件,選擇保 存所有,它會(huì)生成一個(gè)壓縮文件,所有的源碼都在這個(gè)壓縮文件中,解壓了就可以看到詳細(xì)的代碼了。很強(qiáng)大吧。

from:http://hi.baidu.com/eblson/blog/item/312de07b5e594dff2f73b353.html

-----------------------------------------

一、獲得APK源代碼:

工具下載 :需用到 dex2ja r 和 JD-GUI 這 2 個(gè)工具

dex2jar 下載地址 : http://laichao.googlecode.com/files/dex2jar-0.0.7-SNAPSHOT.zip

JD-GUI 下載地址:

windows 版 JD-GUI : http://laichao.googlecode.com/files/jdgui.zip

Linux 版 JD-GUI : http://laichao.googlecode.com/files/jd-gui-0.3.2.linux.i686.tar.gz

步驟:

1. 把 apk 文件改名為 .zip ,然后解壓縮 , 得到其中的 classes.dex 文件,它就是 java 文件編譯后再通過(guò) dx 工具打包成的 , 所以現(xiàn)在我們就用上述提到的 2 個(gè)工具來(lái)逆方向?qū)С?/span> java 源文件

2. 把 classes.dex 拷貝到 dex2jar.bat 所在目錄。

在命令行模式下定位到 dex2jar.bat 所在目錄,運(yùn)行 dex2jar.batclasses.dex ,生成 classes.dex.dex2jar.jar

3. 運(yùn)行 JD-GUI 工具(它是綠色無(wú)須安裝的)

打開(kāi)上面的 jar 文件,即可看到源代碼

---------------------------------------------------------------------------------

二 . 反編譯 apk 生成程序的源代碼和圖片、 XML 配置、語(yǔ)言資源等文件。

工具下載:

在 http://code.google.com/p/android-apktool/ 下 載獲得, apktool-1.0.0.tar.bz2 和 apktool-install-windows-2.1_r01-1.zip 兩個(gè)包 。

1. 解壓縮下載的兩個(gè)文件包, apktool-install-windows-2.1_r01-1.zip 解壓縮后得到的包里有 aapt.exe 和 apktool.bat. (注意要把 apktool-1.0.0.tar.bz2 解壓后的一個(gè) .jar 文件 copy 進(jìn)來(lái))

2. 打開(kāi)命令窗口 (開(kāi)始 > 運(yùn)行,輸入 cmd ,回車(chē)。)進(jìn)入到 apktool.bat 的文件夾里。

輸入: apktool dC:/***.apk C:/*** 文件夾

(命令行解釋?zhuān)?/span> apktool d 要反編譯的文件 輸出文件夾)

特別注意:你要反編譯的文件一定要放在 C 盤(pán)的根目錄里,

3. 打開(kāi) C:/*** 文件夾 就可以得到我們學(xué)院的各種資源了。

from:http://www.apkbus.com/forum.php?mod=viewthread&tid=118

-------------------------------------------

本文主要介紹如何逆向一個(gè)Android的APK應(yīng)用程序,本文提供的方法僅供研究學(xué)習(xí)之用。

本文需要用到的工具有

jdk 這個(gè)用于搭建java運(yùn)行環(huán)境

AXMLPrinter2.jar 這個(gè)用于逆向.xml文件

baksmali.jar 這個(gè)用于逆向classex.dex文件

由于 Android 的 .apk 文件實(shí)際上就是一個(gè) zip 文 件 可以直接用 winrar 打 開(kāi)

如下圖所示:

用rar打開(kāi)之后 我們可以看到該文件實(shí)際上是一個(gè)zip包 里面包含了META-INF文件夾,這個(gè)文件夾是用于保存簽名文件,確保包的完整性的

res文件夾下就是apk所要用的資源文件,都是原封不動(dòng)地保存,我們可以直接提 取出來(lái),做漢化時(shí)就可以直接閱讀string文件然后進(jìn)行修改

AndroidManifest.xml文件則是編譯過(guò)后的一個(gè)配置文件,用于聲 明程序中所包含的activity,service以及程序所具有的能力,也就是權(quán)限。resources.arsc則是編譯過(guò)后的一個(gè)資源說(shuō)明文件,而 我們要關(guān)注的主要是classes.dex 。我們編寫(xiě)的Android程序,在源程序里的所有.java的文件,最終都編譯到這樣1個(gè).dex文件當(dāng)中,在Android手機(jī)上的dalvik虛擬 機(jī)上執(zhí)行。

首先,我們介紹如何逆向一個(gè).xml文件

由于apk包里的xml文件我們直接用記事本打開(kāi)還是有一些亂碼

所以需要我們還原才能更好的看出

這里需要用到AXMLPrinter2.jar 工具

具體的則是打開(kāi)命令行 我們以AndroidManifest.xml為例,輸入如下命令

java -jar AXMLPrinter2.jar AndroidManifest.xml > AndroidManifest.txt

有興趣的也可以寫(xiě)成一個(gè).bat的腳本,方便執(zhí)行

我們可以看看 執(zhí)行的結(jié)果

執(zhí)行前的AndroidManifest.xml文件

執(zhí)行之后 我們可以再看看

- <?xml version= "1.0" encoding= "utf-8" ?>

- <manifest

- xmlns:android="http://schemas.android.com/apk/res/android"

- android:versionCode="322"

- android:versionName="ver 3.2.2"

- package="com.eoeandroid.wallpapers.christmas"

- >

- <application

- android:label="@7F040000"

- android:icon="@7F020004"

- >

- <activity

- android:label="@7F040001"

- android:name=".Main"

- >

- <intent-filter

- >

- <action

- android:name="android.intent.action.MAIN"

- >

- </action>

- <category

- android:name="android.intent.category.LAUNCHER"

- >

- </category>

- </intent-filter>

- </activity>

- <service

- android:name=".service.SyncDeviceInfosService"

- >

- </service>

- <meta-data

- android:name="com.mobclix.APPLICATION_ID"

- android:value="30c0e2bb-a878-43cb-830b-a39fcae33b0c"

- >

- </meta-data>

- </application>

- <uses-sdk

- android:minSdkVersion="3"

- >

- </uses-sdk>

- <uses-permission

- android:name="android.permission.INTERNET"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.SET_WALLPAPER"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.WRITE_EXTERNAL_STORAGE"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.ACCESS_NETWORK_STATE"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.READ_PHONE_STATE"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.ACCESS_NETWORK_STATE"

- >

- </uses-permission>

- </manifest>

- <?xml

- version="1.0" encoding="utf-8"?>

- <manifest

- xmlns:android="http://schemas.android.com/apk/res/android"

- android:versionCode="322"

- android:versionName="ver 3.2.2"

- package="com.eoeandroid.wallpapers.christmas"

- >

- <application

- android:label="@7F040000"

- android:icon="@7F020004"

- >

- <activity

- android:label="@7F040001"

- android:name=".Main"

- >

- <intent-filter

- >

- <action

- android:name="android.intent.action.MAIN"

- >

- </action>

- <category

- android:name="android.intent.category.LAUNCHER"

- >

- </category>

- </intent-filter>

- </activity>

- <service

- android:name=".service.SyncDeviceInfosService"

- >

- </service>

- <meta-data

- android:name="com.mobclix.APPLICATION_ID"

- android:value="30c0e2bb-a878-43cb-830b-a39fcae33b0c"

- >

- </meta-data>

- </application>

- <uses-sdk

- android:minSdkVersion="3"

- >

- </uses-sdk>

- <uses-permission

- android:name="android.permission.INTERNET"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.SET_WALLPAPER"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.WRITE_EXTERNAL_STORAGE"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.ACCESS_NETWORK_STATE"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.READ_PHONE_STATE"

- >

- </uses-permission>

- <uses-permission

- android:name="android.permission.ACCESS_NETWORK_STATE"

- >

- </uses-permission>

- </manifest>

基本能還原的跟源程序大致相同

這里我是拿的eoe出的一個(gè)墻紙程序?yàn)槔?/p>

接下來(lái),大家肯定更加關(guān)心classes.dex的逆向

這個(gè)其實(shí)跟之前那個(gè)也很相似

采用baksmali.jar這個(gè)工具,國(guó)外一個(gè)對(duì)Android研究的很深入的 大牛做的

執(zhí)行代碼

java -jar baksmali.jar -o classout/ classes.dex

講classes.dex能逆向成一個(gè)文件夾

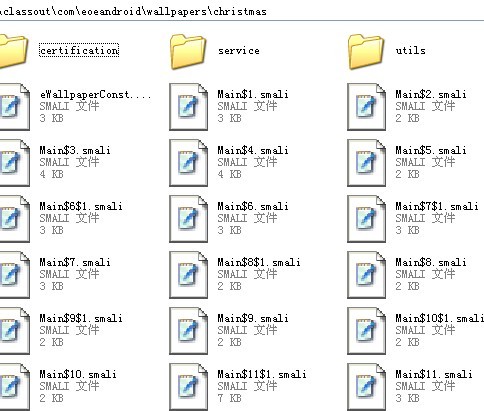

這里我可以截個(gè)圖給大家看看

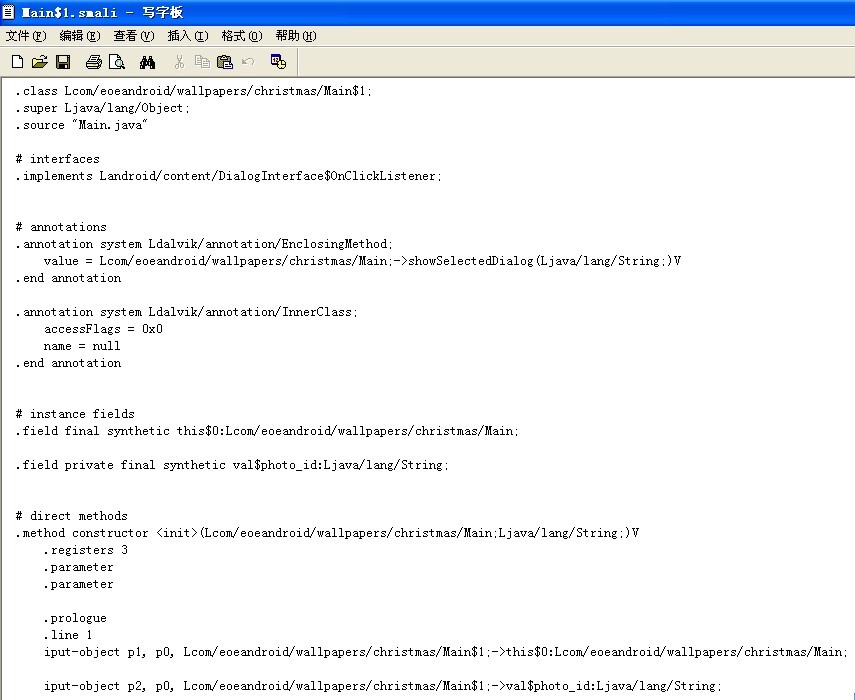

點(diǎn)開(kāi)其中一個(gè)文件 我們繼續(xù)來(lái)看

大家是不是覺(jué)得這個(gè)代碼很親切

對(duì) 從這個(gè)代碼我們基本能大致推斷出源程序的一些結(jié)構(gòu)流程

從中借鑒

本文僅供研究學(xué)習(xí)之用

歡迎與我討論交流

本文地址如下 轉(zhuǎn)載請(qǐng)注明此句

http://blog.csdn.net/Zengyangtech/archive/2010/08/12/5807517.aspx