基于RBAC的權(quán)限設(shè)計模型:

1 RBAC介紹

RBAC模型作為目前最為廣泛接受的權(quán)限模型。

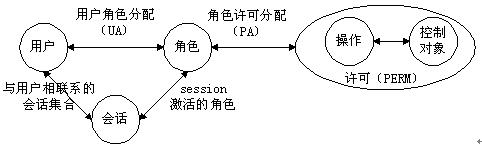

NIST(The National Institute of Standards and Technology,美國國家標(biāo)準(zhǔn)與技術(shù)研究院)標(biāo)準(zhǔn)RBAC模型由4個部件模型組成,這4個部件模型分別是基本模型RBAC0(Core RBAC)、角色分級模型RBAC1(Hierarchal RBAC)、角色限制模型RBAC2(Constraint RBAC)和統(tǒng)一模型RBAC3(Combines RBAC)[1]。RBAC0模型如圖1所示。

圖表1 RBAC 0模型

l RBAC0定義了能構(gòu)成一個RBAC控制系統(tǒng)的最小的元素集合

在RBAC之中,包含用戶users(USERS)、角色roles(ROLES)、目標(biāo)objects(OBS)、操作operations(OPS)、許可權(quán)permissions(PRMS)五個基本數(shù)據(jù)元素,權(quán)限被賦予角色,而不是用戶,當(dāng)一個角色被指定給一個用戶時,此用戶就擁有了該角色所包含的權(quán)限。會話sessions是用戶與激活的角色集合之間的映射。RBAC0與傳統(tǒng)訪問控制的差別在于增加一層間接性帶來了靈活性,RBAC1、RBAC2、RBAC3都是先后在RBAC0上的擴(kuò)展。

l RBAC1引入角色間的繼承關(guān)系

角色間的繼承關(guān)系可分為一般繼承關(guān)系和受限繼承關(guān)系。一般繼承關(guān)系僅要求角色繼承關(guān)系是一個絕對偏序關(guān)系,允許角色間的多繼承。而受限繼承關(guān)系則進(jìn)一步要求角色繼承關(guān)系是一個樹結(jié)構(gòu)。

l RBAC2模型中添加了責(zé)任分離關(guān)系

RBAC2的約束規(guī)定了權(quán)限被賦予角色時,或角色被賦予用戶時,以及當(dāng)用戶在某一時刻激活一個角色時所應(yīng)遵循的強制性規(guī)則。責(zé)任分離包括靜態(tài)責(zé)任分離和動態(tài)責(zé)任分離。約束與用戶-角色-權(quán)限關(guān)系一起決定了RBAC2模型中用戶的訪問許可。

l RBAC3包含了RBAC1和RBAC2

既提供了角色間的繼承關(guān)系,又提供了責(zé)任分離關(guān)系。

建立角色定義表。定出當(dāng)前系統(tǒng)中角色。

因為有繼承的問題,所以角色體現(xiàn)出的是一個樹形結(jié)構(gòu)。

2 權(quán)限設(shè)計:

配置資源以及資源的操作 : 這里資源可以定義為一個通用的資源模型。提供通用的資源統(tǒng)一接口。

數(shù)據(jù)庫ER圖:

關(guān)系圖:

3 分析:

根據(jù)以上的類關(guān)系圖和ER圖可以看出。整個權(quán)限可以抽象為五個對象組成。

OrgBean :用于描述org模型。

Role: 用于描述角色。

Permission: 用于描述權(quán)限。

Resource: 用于描述資源。

Operation: 用于描述操作。

其中Permission中有Resource , Operation的聚合,資源和操作組成權(quán)限。

Role和Permission都有自包含。因為設(shè)計到權(quán)限的繼承。

資源Resource也可能出現(xiàn)一顆樹形結(jié)構(gòu),那資源也要有自包含。

思想:

權(quán)限系統(tǒng)的核心由以下三部分構(gòu)成:1.創(chuàng)造權(quán)限,2.分配權(quán)限,3.使用權(quán)限,然后,系統(tǒng)各部分的主要參與者對照如下:1.創(chuàng)造權(quán)限-Creator創(chuàng)造,2.分配權(quán)限- Administrator分配,3.使用權(quán)限- User:

1.Creator創(chuàng)造Privilege,Creator在設(shè)計和實現(xiàn)系統(tǒng)時會劃分,一個子系統(tǒng)或稱為模塊,應(yīng)該有哪些權(quán)限。這里完成的是Privilege與Resource的對象聲明,并沒有真正將Privilege與具體Resource實例聯(lián)系在一起,形成Operator。

2.Administrator指定Privilege與Resource Instance的關(guān)聯(lián)。在這一步,權(quán)限真正與資源實例聯(lián)系到了一起,產(chǎn)生了Operator(Privilege Instance)。Administrator利用Operator這個基本元素,來創(chuàng)造他理想中的權(quán)限模型。如,創(chuàng)建角色,創(chuàng)建用戶組,給用戶組分配用戶,將用戶組與角色關(guān)聯(lián)等等...這些操作都是由Administrator來完成的。

3. User使用Administrator分配給的權(quán)限去使用各個子系統(tǒng)。Administrator是用戶,在他的心目中有一個比較適合他管理和維護(hù)的權(quán)限模型。于是,程序員只要回答一個問題,就是什么權(quán)限可以訪問什么資源,也就是前面說的Operator。程序員提供Operator就意味著給系統(tǒng)穿上了盔甲。Administrator就可以按照他的意愿來建立他所希望的權(quán)限框架可以自行增加,刪除,管理Resource和Privilege之間關(guān)系。可以自行設(shè)定用戶User和角色Role的對應(yīng)關(guān)系。(如果將Creator看作是Basic的發(fā)明者,Administrator就是Basic的使用者,他可以做一些腳本式的編程) Operator是這個系統(tǒng)中最關(guān)鍵的部分,它是一個紐帶,一個系在Programmer,Administrator,User之間的紐帶。

4 權(quán)限API

getPermissionByOrgGuid(String orgGuid )

通過傳入一個org的Guid, 拿到當(dāng)前這個org對象都具有那些訪問權(quán)限。

getSourcePermissionByOrgGuid(String orgGuid , String resouceGuid)

通過傳入一個org的Guid和 一個資源的Guid, 返回改Org對當(dāng)前這個資源的訪問權(quán)限。

getPermissionByResourceGuid(String resource)

通過傳入一個資源的Guid, 得到當(dāng)前資源下都有那些權(quán)限定義。

havingHeritPermission(String orgGuid , String resouceGuid) : Boolean

傳入一個orgGuid, 資源GUID,查看改OrgGuid下對資源是否有向下繼承的權(quán)限。這里繼承是資源的繼承。即對父欄目有權(quán)限,可以繼承下去對父欄目下的子欄目同樣有權(quán)限。

havingPermission(String orgGuid , String resourceGuid) : Boolean

判斷某Org對某一資源是否用權(quán)限。

以上是粗粒度的權(quán)限API。 以下為細(xì)粒度的權(quán)限:

getOperationByPermission(String permissionGuid)

通過permission的Guid得到該permission的所有有效操作。

getOperationByGuid(String permissionGuid , String resourceGuid)

通過permision的Guid, 資源的Guid得到該資源下所有的有效操作。

screeningOpreationByGuid (String permissionGuid , String resourceGuid , String orgGuid)

通過permission,resource,org的Guid得到改Org對這一資源的有效操作。

hasOperation(String operationGuid) : boolean

通過傳入的operationGuid返回是否具有操作權(quán)限。

5 權(quán)限的實現(xiàn):

1.表單式認(rèn)證,這是常用的,但用戶到達(dá)一個不被授權(quán)訪問的資源時,Web容器就發(fā)

出一個html頁面,要求輸入用戶名和密碼。

2.用Filter防止用戶訪問一些未被授權(quán)的資源,Filter會截取所有Request/Response,

然后放置一個驗證通過的標(biāo)識在用戶的Session中,然后Filter每次依靠這個標(biāo)識來決定是否放行Response。

這個模式分為:

Gatekeeper:采取Filter或統(tǒng)一Servlet的方式。

Authenticator:在Web中使用JAAS自己來實現(xiàn)。

Filter攔截只是攔截該用戶是否有訪問這個頁面,或這一資源的權(quán)限。真正做到顯示后攔截是在應(yīng)用程序內(nèi)部去做。

做顯示攔截提供API, 標(biāo)簽這兩種方式。